В последнее время все чаще обращаются люди у которых взломали WordPress блог, выглядит это всегда по разному, иногда появляется какая-то непонятная реклама на блоге, иногда просто ссылки которые вы не проставляли, иногда это вообще не заметно, но через сервер на котором расположен блог проводят рассылку спама и прочие всякие гадости.

Самый популярный способ взлома блога на данный момент является уязвимость в скрипте timthumb.php который отвечает за автоматическое создание иконок или превьюшек для записей в вашем блоге. Если в вашем шаблоне существует такая функция, значит с вероятностью 99% она реализована именно с помощью этого скрипта.

Чаще всего он находится в папке с темой вашего блога /wp-content/themes/название темы/ и называется или thumb.php или timthumb.php.

О уязвимости в этом файле писалось уже довольно давно и много, но тем не менее и сейчас происходят взломы с помощью этого файла.

Что делать, чтобы обезопасить свой блог?

- Убедитесь в том, что этот скрипт у вас самой новой версии, на данный момент актуальная 2.8.4, скачать можно здесь.

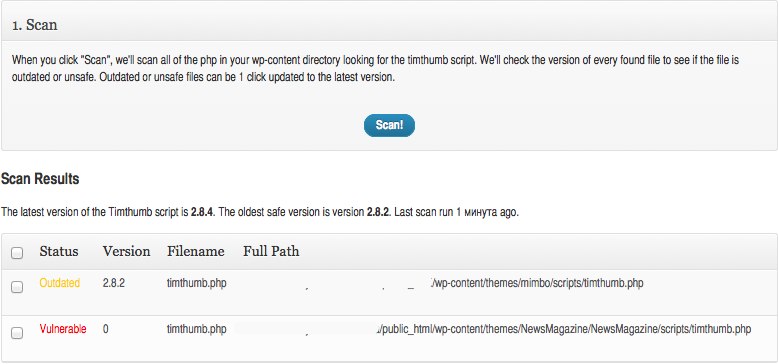

- Если вы не знаете что и как, где искать и что качать, просто установите плагин, который называется Timthumb Vulnerability Scanner, после установки и активации плагина, он проверяет папку с темами вашего блога и сообщает если найдены уязвимые файлы скрипта timthumb.php, а также предлагает обновить их.

Работа плагина выглядит примерно так:

Надеюсь у вас все получится, если не получается, обращайтесь будем решать проблему вместе. Если ваш блог уже взломали, также обращайтесь попробуем все исправить. Не забывайте делать резервные копии и следить за безопасностью блога.

29.12.2011 - 10:07 дп

Слава Богу у меня DLE :)

10.01.2012 - 11:36 дп

Скрипт может использоваться в любых CMS, поэтому лучше проверить :)

10.01.2012 - 12:00 пп

Утешил :). Ну раз такая фишка есть и на DLE значит надо проверить. «Непонятная реклама» появлялась на сайте моего друга, весь шаблон перековырял, но ничего не нашел. Переустановил DLE и вроде все прошло.

11.03.2012 - 1:54 дп

Самая больная тема взлома вордпрес — это плохая защита своей почты! Нужно бережно относится к своему сайту либо блогу!

17.03.2012 - 8:57 пп

Спасибо за информацию. Проверка антивирусами не помогает решить данную проблему?

06.04.2012 - 7:13 дп

У меня аккаунт хостер блокировал-а там 2 блога!Проверял оба антивирем-чисто,хотя хостер упорно пишет=на данном аккаунте были обнаружены процессы вируса, написанного на perl. Вам нужно проверить файлы сайта на наличие файлов с кодом perl. Подобные файлы скорее всего находятся в папках, куда разрешена загрузка файлов, например папки cache, upload, template, themes Особенно часто вирусы попадают через \»дырявые\» темы шаблонов, установленных со сторонних ресурсов. Также файлы с вирусами могут маскироваться под другие типы файлов, например картинки/тестовые файлы.

Доступ по фтп разблокирован, сайты можно будет разблокировать только после полного удаления вирусов.

Нужна помощь!!!!!!!!!!!!!!!!

10.12.2012 - 2:58 дп

Наверно взломали, так как Касперский кричит. Что понимала- почистила. Но касперский все равно не пускает людей. Что делать не знаю. Сегодня при сканировании блога появилась еще и эта гадость. Аваст и доктор Веб пускают на блоги.

Столько труда вложено. И так хочется плюнуть в глаза тем, кто рекламирует — БЛОГ ЗА ЧАС. Учишься учишься и конца не видно.

10.12.2012 - 7:13 дп

Людмила, ну вы бы для интереса хоть ссылку на блог в контакты прислали, может получилось бы помочь. А на счет «Блог за час», на самом деле можно рекламировать блог за 5 минут, покупаем хостинг, и нажимаем «Автоматическая установка WordPress» и через 5 минут блог у вас установлен. :)

Другое дело что нужно еще уметь со всем этим работать.