Блог про блоги от Дмитрия Донченко

неКраткое описание про блоги и блоггеровАрхив | Безопасность RSS лента для этой рубрики

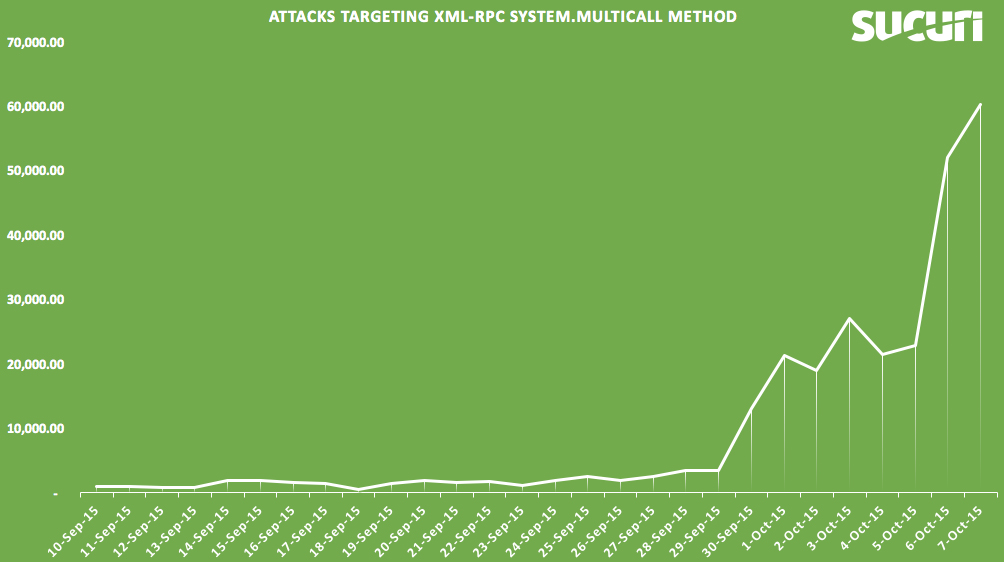

Увеличилось количество атак на xmlrpc в WordPress

Sucuri сообщают о увеличении количества попыток подобрать пароль через интерфейс XML-RPC в WordPress блогах.

XML-RPC протокол предназначен для удаленной работы с вашим WordPress блогом, он позволяет делать многие вещи, удаленные публикации, работа с различными клиентами и тп и тд.

Но также он может быть использован для подбора паролей в обход утилит которые предотвращают подбор паролей через форму логина.

Кроме того, данный способ подбора паролей, практически не заметен для сервера, не вызывает большой нагрузки и позволяет подбирать пароли до 1000 штук в одном HTTP запросе.

Если вы используете функционал XML-RPC, рекомендуется отключить эту возможность, сделать можно несколькими способами:

1. Плагин Disable XML-RPC. Все просто, устанавливаете плагин, в настройках включаете запрет и все.

2. Настройки вашего хостинга, запретить доступ к файлу xmlrpc.php. Это немного сложнее и не описывается в этом посте, т.к. требует дополнительных знаний у пользователя.

Если функционал xml-rpc используется в вашем блоге, вам необходимо ограничить доступ к этому файлу по IP-адресу.

Продолжить чтение...Критическая уязвимость выделенных серверов Bash Shellshock

30 сентября 2014

Совсем недавно была найдена очередная уязвимость, которая вероятнее всего скоро перерастет в эпидемию зараженных серверов.

На хабре уже описывали как работает уязвимость, а также сообщали о том, что уже проводятся атаки на сервера с использованием этой уязвимости.

Не вдаваясь в подробности могу сказать, что данная уязвимость позволяет получить управление вашим сервером и делать с ним все что угодно. Кроме серверов хостинга, bash используется во многих системах, даже на Macbook с которого я пишу этот пост, есть bash и да, он уязвим.

Если вам посчастливилось иметь собственный сервер хостинга, и вы хотите защитить его от этой уязвимости, необходимо проделать следующие, несложные действия:

Как проверить уязвим сервер или нет?

Необходимо подключиться к нему через SSH, чтобы зайти в консоль управления и выполнить следующую команду:

env 'VAR=() { :;}; echo Bash is vulnerable!' 'FUNCTION()=() { :;}; echo Bash is vulnerable!' bash -c "echo Bash Test"

Если после выполнения команды вывелось две строки:

Bash is vulnerable! Bash Test

Значит система уязвима, и вам необходимо читать дальше и предпринять меры по устранению данной уязвимости, для этого необходимо просто обновить пакет Bash на вашем сервере.

Для систем под управлением Debian Linux необходимо выполнить вот такую команду:

sudo apt-get update && sudo apt-get install --only-upgrade bash

Если же ваш сервер управляется Red Hat / CentOS / Fedora Linux то команда будет такая:

sudo yum update bash

После этого пакет bash будет обновлен, и вы должны снова проверить вашу систему:

env 'VAR=() { :;}; echo Bash is vulnerable!' 'FUNCTION()=() { :;}; echo Bash is vulnerable!' bash -c "echo Bash Test"

Если все что вы здесь прочитали, для вам дремучий лес, обращайтесь ко мне, я обязательно постараюсь вам помочь с устранением этой проблемы.

Продолжить чтение...Подбор пароля к WordPress блогу используя XMLRPC

25 июля 2014

Подбор паролей к WordPress блогам явление довольно частое, в апреле была крупная атака на WordPress блоги, в результате которой, многие сайты были взломаны и многие поменяли свой хостинг, потому что во время атаки с перебором паролей нагрузка на сервер повышается в несколько раз, и некоторые хостинговые компании начинают слать уведомления о превышении нагрузки, отключать учетные записи и тп.

Вы только что завели блог, начали писать туда записи, у вас появились первые посетители, и могу сказать с уверенностью уже в течении 1 — 2 недель, на ваш блог будут заходить боты, которые будут пытаться подобрать пароль для входа в панель администрирования вашего блога. Зачем это делается? После взлома блога, обычно начинают рассылать спам, или размещают скрытые ссылки или рекламные блоки, либо используют как промежуточную площадку для других атак.

Чаще всего боты перебирают пароли по специальным словарям паролей, начинается обычно так:

логин: admin пароль: 123456

логин: admin пароль: qwerty

логин: admin пароль: 111111

логин: admin пароль: zcxzvb

И так далее…

Поэтому если у вас слабый пароль, рано или поздно его могут подобрать и тогда у вас начнутся неприятности.

Для защиты от перебора паролей существует много инструкций, плагинов и способов, но все они как правило защищают ваш блог от перебора паролей через стандартный способ входа в блог, по ссылке http://moyblog.com/wp-login.php.

Данная же атака использует метод XMLRPC wp.getUsersBlogs который также позволяет удаленно авторизоваться в вашем блоге если вы знаете пароль, либо вполне успешно заниматься перебором паролей, чтобы узнать какой пароль вы используете. Использование XMLRPC позволяет подобрать пароль намного быстрее, и такую атаку довольно сложно отследить.

Использование данного способа для подбора паролей не новшество, и сообщения об этом были еще в марте месяце, но именно в июле, атака набрала свои обороты, на данный момент на некоторых сайтах идет по 200000 попыток подбора паролей с 17000 разных компьютеров, как думаете, ваш пароль быстро подберут?

И если в прошлых случаях, в основном подбирался пароль для пользователя admin, что позволяло обезопасить себя просто переименовав admin в что-то типа secretadmin, то теперь логины к которым подбираются пароли тоже меняются, так например бот может подбирать на моем блоге пароли к пользователям admin и donchenko.

Как обезопасить себя от данной атаки?

Установите себе безопасный пароль.

Если вы не пользуетесь программами для хранения паролей, а все запоминаете, можете придумать сложный пароль который легко запомнить, например «slozhniy parol k blogu 2014» количество символов запредельное для перебора, а учитывая пробелы и цифры, подобрать сможет разве что супер-компьютер :)

Отключите XML-RPC на своем блоге.

Для этого существует множество плагинов, например Prevent XMLRPC которые позволят вам это сделать.

Заблокируйте доступ к файлу в настройках сервера.

Для более опытных пользователей, можно заблокировать доступ к файлу xmlrpc.php с помощью файла .htaccess на вашем сервере, это также перекроет доступ для перебора паролей.

Если вы не знаете или не хотите разбираться как защитить свой блог, обращайтесь, с радостью помогу.

Продолжить чтение...Массовый взлом WordPress июль 2014

24 июля 2014

В сети опять появились сообщения о массовых случаях (30000+) взломанных блогов на WordPress. До этого в начале июля была найдена уязвимость в плагине MailPoet, теперь используя эту уязвимость злоумышленники получают полный доступ к управлению тысячами сайтов, данная уязвимость позволяет делать что угодно со взломанным аккаунтом хостинга, а не одним WordPress блогом.

Даже в том случае, если этот плагин не активирован в вашем блоге, ваш блог все равно уязвим. Даже если ваш сайт не на WordPress, но по соседству есть уязвимый сайт, существует вероятность что взлом коснется и вашего сайта.

Сначала злоумышленники пользуясь уязвимостью загружают «как-бы» шаблон WordPress в папку с шаблонами: «/wp-content/uploads/wysija/themes/mailp/», на самом деле загружается скрипт (Backdoor) который предоставляет полную свободу действий с вашим сайтом/сайтами.

В WordPress создается пользователь с правами администратора и логином 1001001, а потом во все файлы сайта внедряется вредоносный код, от которого сложно избавиться, не имея резервных копий под рукой.

Вместе с этим на сайте появляются ошибки, типа вот такой:

Parse error: syntax error, unexpected ‘)’ in /home/user/public_html/site/wp-config.php on line 91

Для того, чтобы обезопасить свой блог от данной уязвимости, необходимо обновить плагин до версии 2.6.7, которая выпущена 01.07.2014.

Подробнее на английском языке, можете почитать здесь.

Кроме этого не забывайте о советах по безопасности для вашего блога. Нужно учесть что, имея столько зараженных сайтов, задача по перебору паролей например, намного упрощается, поэтому всегда создавайте качественные пароли, для своего блога, в которых были бы большие и маленькие буквы и цифры.

Если вы хотите своевременно получать уведомления о уязвимостях, новости и полезные советы связанные с WordPress, подписывайтесь на E-Mail рассылку:

9 октября 2015

0 Comments